Danh sách các host của stl mà con trojan, ăn cắp

thông tin, upload thông tin victim về, và cũng là downloader để download

các "mèo què" mới của stl về:

1. alligator.buyshouses.net

2. examiner.thruhere.net

3. gssiweb.is-a-chef.net

4. tmz.is-found.org

5. wbir.iamallama.com

6. weei.istmein.de

ThangCuAnh Blog

System Programming, Reverse Engineering, Malwares Analysis

Thứ Ba, 27 tháng 9, 2011

Thứ Năm, 25 tháng 8, 2011

Mục tiêu DDOS mới của stl

Sáng nay, kiểm tra lại thử target DDOS của mấy anh stl, thấy mấy anh đã loại danlambao.blogspot.vn ra khỏi danh sách.

Tới giờ, content của backgrounds.jpg: http://net.iadze.com/backgrounds.jpg và showthread.php: http://net.iadze.com/showthread.php đã hoàn toàn giống nhau.

Danh sách các site đang bị DDOS:

Sao không đốt danlambao nữa mấy anh ? Chán rồi à !

Mong bà con tiếp tục dùng TCPView và SmartSniff: http://www.nirsoft.net/utils/smsniff.html để tiếp tục monitor và tìm exe nào đang ddos Vietnamnet.

Tới giờ, content của backgrounds.jpg: http://net.iadze.com/backgrounds.jpg và showthread.php: http://net.iadze.com/showthread.php đã hoàn toàn giống nhau.

Danh sách các site đang bị DDOS:

http://www.aihuuphuyen.org http://nguoiduatinkami.wordpress.com http://vrvradio.com http://aotrangoi.com http://viettan.org http://dangviettan.wordpress.com http://radiochantroimoi.com http://radiochantroimoi.wordpress.com http://chutungo.wordpress.com http://nguoivietphanlan.forumotion.com http://exodusforvietnam.wordpress.com

Sao không đốt danlambao nữa mấy anh ? Chán rồi à !

Mong bà con tiếp tục dùng TCPView và SmartSniff: http://www.nirsoft.net/utils/smsniff.html để tiếp tục monitor và tìm exe nào đang ddos Vietnamnet.

![[Post Reply] [Post Reply]](http://redir.hvaonline.net/hvaonline/templates/viet/images/vi_VN/reply.gif) |

Chủ Nhật, 21 tháng 8, 2011

Hướng dẫn debug và lấy nội dung file showthread.php của stl bằng OllyDbg

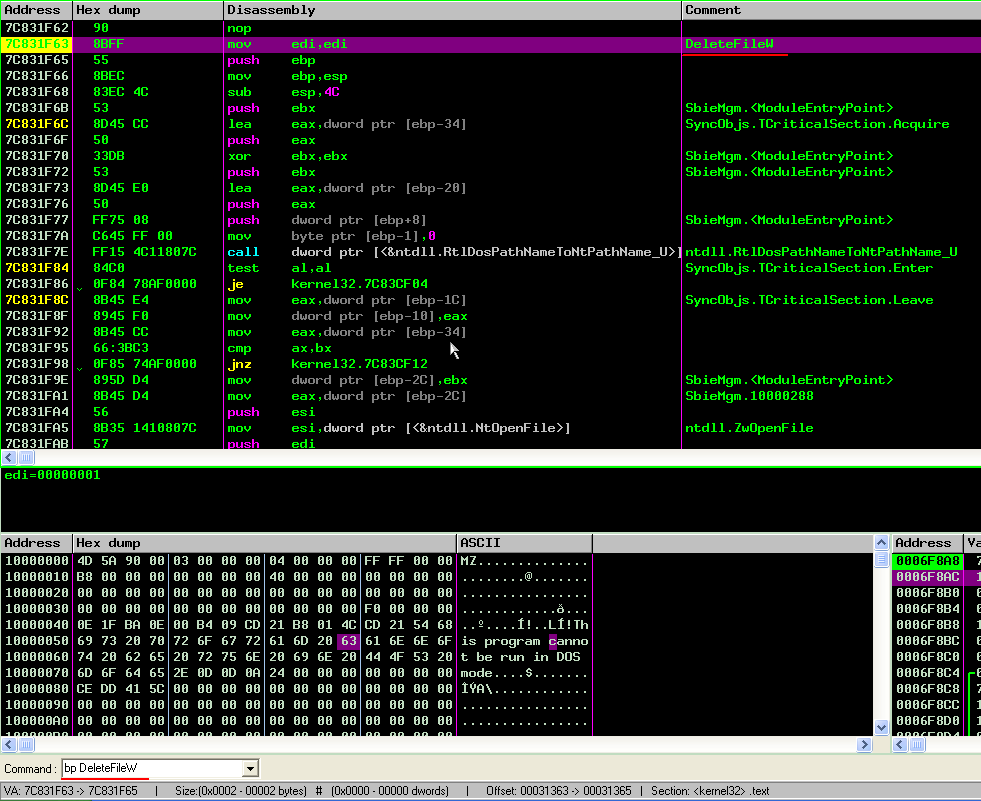

Mở file SbieMgm.dll mà tôi đã up lên mediafire, trong file FadeSandboxie_17_08_2011.zip bằng OllyDbg, ver nào cũng được.

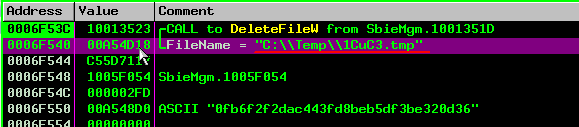

Đặt breakpoint tại DeleteFileW (không cần đặt breakpoint cho DeleteFileA vì DeleteFileA cũng phải call DeleteFileW). Cho an toàn, đặt thêm breakpoint cho CreateProcessA. Sau đó, các bạn run (F9 hay g).

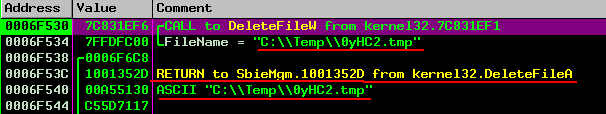

Khi OllyDbg break tại DeleteFileW, nhìn vào cửa sổ stack, các bạn sẽ thấy file xxx.tmp. Trên máy tôi, %Temp% là C:\Temp. Khoan F9, các bạn nhảy qua Explorer, chép cái file xxx.tmp đó qua chỗ khác. Xong chưa, rồi thì F9.

OllyDbg sẽ break lần 2, và trong cửa sổ stack, các bạn sẽ thấy 1 file xxx.tmp nữa. Tương tự, chép nó qua chổ khác, terminate OllyDbg, không cần debug nữa.

Trong hai file .tmp đó, có 1 file nhỏ và 1 file lớn, 1k và 4k. Dùng notepad mở file 4k lên, sẽ thấy nội dung "đốt chích" của mấy anh stl.

Mở file xxx.tmp nhỏ 1k với WinRAR, 7Zip hay WinZip cũng sẽ thấy nội dung như file vừa mở = Notepad.

Vậy là xong, coder stl code cho cố, vẽ rồng vẽ phượng cho phức tạp, thì chúng ta chỉ cần break vài phát là lòi ra hết. Chia buồn mấy anh stl nhé

Rút kinh nghiệm, đừng đặt mình ở vị trí coder, hãy đặt mình vào vị trí cờ rắc cơ như ThangCuAnh

Thứ Bảy, 20 tháng 8, 2011

Thêm một host mới của stl

Ngày 18-08, stl bắt đầu đăng ký host mới: high.paploz.com, IP: 46.166.147.48, cũng đăng ký tại ISP Sandrex của Nga, nơi đặt hầu hết các host chính của stl.

"Sống chết theo lệnh" đặt 2 file quen thuộc lên đấy, vào lúc 3:15 chiều: xc.jpg, xv.jpg. Với wget, chúng ta có thể down về như sau:

Nội dung file xv.jpg: 2011-08-18 15:22:46

Một phần nội dung file xc.jpg sau khi đã được giãi mã:

"Sống chết theo lệnh" đặt 2 file quen thuộc lên đấy, vào lúc 3:15 chiều: xc.jpg, xv.jpg. Với wget, chúng ta có thể down về như sau:

- wget -t3 "http://high.paploz.com/xv.jpg" -U"An0nym0453"

- wget -t3 "http://high.paploz.com/xc.jpg" -U"An0nym0453"

Nội dung file xv.jpg: 2011-08-18 15:22:46

Một phần nội dung file xc.jpg sau khi đã được giãi mã:

<targets>

<item enabled="1" threads="5" delay="2" method="GET" protocol="http" host="www.hvaonline.net" port="80" rootURI="/" uri="/hvaonline/forums/list.hva" keepCookies="1" crawling="0" referer="http://www.hvaonline.net/tof/">

<runners>

<item uri="/" referer=""/>

<item uri="/toforum" referer="http://www.hvaonline.net/"/>

<item uri="/hvaonline/forums/list.hva" referer="http://www.hvaonline.net/tof/"/>

<item enabled="0" threads="5" delay="5" method="GET" protocol="http" host="www.x-cafevn.org" port="80" uri="/" keepCookies="1" crawling="0" referer=""/>

<item enabled="0" threads="5" delay="5" method="GET" protocol="http" host="www.tienve.org" port="80" uri="/" keepCookies="1" crawling="0" referer=""/>

<item enabled="0" threads="5" delay="5" method="GET" protocol="http" host="www.viettan.org" port="80" uri="/" keepCookies="1" crawling="0" referer=""/>

</runners>

</item>

</targets>

Vẫn là code cũ, config cũ, quay đi quay lại vẫn nhiêu đó, chán lắm rồi mấy anh stl ơi. Mấy anh dẹp ba cái trò này giùm cái, càng cố làm thì càng làm trò cười cho người khác.

Thứ Hai, 15 tháng 8, 2011

Thông tin về đợt DDOS mới của stl !

Sau mấy ngày đi miền Tây về, sáng nay kiểm tra các file ra lệnh DDOS của stl, thấy có một số điều cần post sau:

1. File backgrounds.jpg (http://net.iadze.com/backgrounds.jpg):

Backgrounds.jpg đã bổ sung thêm một số website "lề trái" khác để DDOS.

2. Server: second.dinest.net không respoind = "WTF" nữa, lần này lại tiếp tục trả về hai file xv.jpg và xc.jpg:

xv.jpg: 2011-08-15 04:47:58

xc.jpg

HVA ta vẫn tiếp tục bị DDOS. Thòng thêm x-cafevn.org, tienve.org, viettan.org.

Phải nói là em quá ngán ngẫm với mấy anh stl này, các anh quá lỳ lợm, chai mặt, tìm mọi cách che dấu, bưng bít thông tin đối với người dân Viet Nam ta.

1. File backgrounds.jpg (http://net.iadze.com/backgrounds.jpg):

http://danlambaovn.blogspot.com

http://www.aihuuphuyen.org

http://nguoiduatinkami.wordpress.com

http://vrvradio.com

http://danlambaovn.disqus.com

http://aotrangoi.com

http://viettan.org

http://dangviettan.wordpress.com

http://radiochantroimoi.com

http://radiochantroimoi.wordpress.com

http://bandoclambao.wordpress.com

Backgrounds.jpg đã bổ sung thêm một số website "lề trái" khác để DDOS.

2. Server: second.dinest.net không respoind = "WTF" nữa, lần này lại tiếp tục trả về hai file xv.jpg và xc.jpg:

xv.jpg: 2011-08-15 04:47:58

xc.jpg

<targets>

<item enabled="1" threads="5" delay="2" method="GET" protocol="http" host="www.hvaonline.net" port="80" rootURI="/" uri="/hvaonline/forums/list.hva" keepCookies="1" crawling="0" referer="http://www.hvaonline.net/tof/">

<runners>

<item uri="/" referer=""/>

<item uri="/toforum" referer="http://www.hvaonline.net/"/>

<item uri="/hvaonline/forums/list.hva" referer="http://www.hvaonline.net/tof/"/>

<item enabled="0" threads="5" delay="5" method="GET" protocol="http" host="www.x-cafevn.org" port="80" uri="/" keepCookies="1" crawling="0" referer=""/>

<item enabled="0" threads="5" delay="5" method="GET" protocol="http" host="www.tienve.org" port="80" uri="/" keepCookies="1" crawling="0" referer=""/>

<item enabled="0" threads="5" delay="5" method="GET" protocol="http" host="www.viettan.org" port="80" uri="/" keepCookies="1" crawling="0" referer=""/>

</runners>

</item>

</targets>

HVA ta vẫn tiếp tục bị DDOS. Thòng thêm x-cafevn.org, tienve.org, viettan.org.

Phải nói là em quá ngán ngẫm với mấy anh stl này, các anh quá lỳ lợm, chai mặt, tìm mọi cách che dấu, bưng bít thông tin đối với người dân Viet Nam ta.

Thứ Tư, 10 tháng 8, 2011

Size của mấy con virus mới của stl

Trích từ post của TQN trên HVA:

Không phải vui hay buồn vì chuyện đó, mà buồn vì nhận thức của nhiều người, thậm chí đang làm IT, còn rất thấp về virus, cách thức lây lan của virus, cách thức hoạt động của virus....

Trên các forum khác, thỉnh thoãng em bắt gặp: tui xài KIS 201x thì làm sao dính được, hay file xxx đó có đuôi vậy thì làm sao là virus, ... ??? Đọc mấy cái post đó thì em "bó 3 chân.com" toàn tập luôn !

Tụi stl coder build file virus và extract ra khi run thành các file có name kể trên chỉ là mạo danh thôi. Em liệt kê luôn size của đám file đó tới thời điểm này:

1. SbieSvc.exe: 44032 bytes

2. SbieMgm.dll: 272384 bytes hoặc 272896 bytes (bản ngày 09-08-2011)

3. TeamViewer_Desktop.exe: 65536 bytes

4. themeui.manifest: 102912 bytes

5. uxtheme.manifest: nhiều vô số kể, kích thước dao đông trong khoãng 102912 bytes

6. TeamViewer.exe: cũng vậy, kích thước khoãng 65536 bytes

So sánh kích thước với các file gốc của TeamViewer và Sandboxie thì biết ngay, khỏi cần liệt kê MD5 vì các file trên có nhiều biến thể, khác nhau vài chục đến vài trăm byte, nên MD5 sẽ khác nhiều.

Đối với user bình thường thì cách kill process, cách del các file trên có thể là hơi khó khăn, nhưng với các anh em RCE, debug, coder hệ thống trong HVA ta thì mấy file đó chỉ là "trò con nít". Em là RCE "nữa mùa", chỉ là thằng "thợ Cơ khí, thợ điện, thợ đá, thợ xxx" quèn thôi mà chỉ cần load vào IDA, xxxDbg là thấy ngay. Em nói đúng không mấy anh "sống chết theo lệnh" ? Em chỉ là "nữa mùa" thôi đấy, gặp mấy thằng "Thằng Cu Em" cao thủ khác nhảy vô là mấy anh tiêu, hết được phát lương, layoff luôn đấy !

Mấy anh nên nhớ, không phải chỉ mấy anh là "cao thủ" thôi nhé, hoành hoành, làm bậy bạ, Việt Nam ta còn rất nhiều bạn trẻ, còn giỏi hơn mấy anh cả chục lần. Nhớ nhé, đừng coi thường người Việt Nam nữa, không phải chỉ có mấy thằng tàu khựa mà mấy anh đang đội trên đầu chỉ là giỏi đâu !

PS: Nhiều lúc em reverse code mấy anh mà em cứ phì cười một mình, bà xã hỏi anh cười gì vậy ? Mấy anh ăn cắp code, độ chế rất giỏi, cho ra biến thể mới rất nhanh, nhưng code của mấy anh thì lại gặp nhiều đoạn code rất chi là "ngớ ngẫn".

Vd nhé: Chuỗi hex string của mấy anh, mấy anh dùng sscanf(xxx, "02X", xxx) để đổi từng cặp hex string ra character. Đầu chuỗi, mấy anh lấy 2 ký tự đầu làm len, lưu cả chuỗi hex vào GDIPlusX key. Giả sử em chơi set 0xFF 0xFF vào đầu cái hex string trong registry đó, bằng tool em phổ biến chẵng hạn, thì con "mèo què" của mấy anh crash không ???? Suy nghĩ kỹ rồi trả lời bằng PM cho em nhé !

Còn nữa, mấy anh sao cứ khoái xài memset, memcpy quá ! Code vậy có optimize không ? Hay kệ cha nó, chạy được, phá được để mấy anh báo cáo xếp Nguyễn Xuân xxxx, Nguyễn Nam xxxx là được rồi ????

Không phải vui hay buồn vì chuyện đó, mà buồn vì nhận thức của nhiều người, thậm chí đang làm IT, còn rất thấp về virus, cách thức lây lan của virus, cách thức hoạt động của virus....

Trên các forum khác, thỉnh thoãng em bắt gặp: tui xài KIS 201x thì làm sao dính được, hay file xxx đó có đuôi vậy thì làm sao là virus, ... ??? Đọc mấy cái post đó thì em "bó 3 chân.com" toàn tập luôn !

Tụi stl coder build file virus và extract ra khi run thành các file có name kể trên chỉ là mạo danh thôi. Em liệt kê luôn size của đám file đó tới thời điểm này:

1. SbieSvc.exe: 44032 bytes

2. SbieMgm.dll: 272384 bytes hoặc 272896 bytes (bản ngày 09-08-2011)

3. TeamViewer_Desktop.exe: 65536 bytes

4. themeui.manifest: 102912 bytes

5. uxtheme.manifest: nhiều vô số kể, kích thước dao đông trong khoãng 102912 bytes

6. TeamViewer.exe: cũng vậy, kích thước khoãng 65536 bytes

So sánh kích thước với các file gốc của TeamViewer và Sandboxie thì biết ngay, khỏi cần liệt kê MD5 vì các file trên có nhiều biến thể, khác nhau vài chục đến vài trăm byte, nên MD5 sẽ khác nhiều.

Đối với user bình thường thì cách kill process, cách del các file trên có thể là hơi khó khăn, nhưng với các anh em RCE, debug, coder hệ thống trong HVA ta thì mấy file đó chỉ là "trò con nít". Em là RCE "nữa mùa", chỉ là thằng "thợ Cơ khí, thợ điện, thợ đá, thợ xxx" quèn thôi mà chỉ cần load vào IDA, xxxDbg là thấy ngay. Em nói đúng không mấy anh "sống chết theo lệnh" ? Em chỉ là "nữa mùa" thôi đấy, gặp mấy thằng "Thằng Cu Em" cao thủ khác nhảy vô là mấy anh tiêu, hết được phát lương, layoff luôn đấy !

Mấy anh nên nhớ, không phải chỉ mấy anh là "cao thủ" thôi nhé, hoành hoành, làm bậy bạ, Việt Nam ta còn rất nhiều bạn trẻ, còn giỏi hơn mấy anh cả chục lần. Nhớ nhé, đừng coi thường người Việt Nam nữa, không phải chỉ có mấy thằng tàu khựa mà mấy anh đang đội trên đầu chỉ là giỏi đâu !

PS: Nhiều lúc em reverse code mấy anh mà em cứ phì cười một mình, bà xã hỏi anh cười gì vậy ? Mấy anh ăn cắp code, độ chế rất giỏi, cho ra biến thể mới rất nhanh, nhưng code của mấy anh thì lại gặp nhiều đoạn code rất chi là "ngớ ngẫn".

Vd nhé: Chuỗi hex string của mấy anh, mấy anh dùng sscanf(xxx, "02X", xxx) để đổi từng cặp hex string ra character. Đầu chuỗi, mấy anh lấy 2 ký tự đầu làm len, lưu cả chuỗi hex vào GDIPlusX key. Giả sử em chơi set 0xFF 0xFF vào đầu cái hex string trong registry đó, bằng tool em phổ biến chẵng hạn, thì con "mèo què" của mấy anh crash không ???? Suy nghĩ kỹ rồi trả lời bằng PM cho em nhé !

Còn nữa, mấy anh sao cứ khoái xài memset, memcpy quá ! Code vậy có optimize không ? Hay kệ cha nó, chạy được, phá được để mấy anh báo cáo xếp Nguyễn Xuân xxxx, Nguyễn Nam xxxx là được rồi ????

Cập nhật host mới và virus mới của nhóm stl

Tính tới ngày 10-08-2011, anh em HVA đã RCE và tìm ra thêm các host mới và virus

mới của nhóm hacker mũ đen stl, còn gọi là "sống chết theo lệnh", thường vác theo cái nhãn: "Sống chết phập phù".

Danh sách host và URL mà virus nằm vùng của stl download về các update, các bot mới:

6. http://net.iadze.com/fronts.jpg

7. http://find.instu.net/backgrounds.jpg

8. http://find.instu.net/fronts.jpg

9. http://penop.net/top.jpg

10. http://penop.net/images01.gif

Danh sách các virus mới được down về và cài vào máy nạn nhân:

1. SbieSvc.exe

2. SbieMgm.dll

3. TeamViewer_Desktop.exe

4. themeui.manifest

5. uxtheme.manifest

6. TeamViewer.exe

Xin bà con đọc bài này phổ biến cho mọi người Viet Nam ta ở trong và ngoài nước tìm kiếm trên máy của họ các file trên và xóa đi. Cài đặt Firewall mạnh và ngăn chặn các connect vào và ra các URL trên.

mới của nhóm hacker mũ đen stl, còn gọi là "sống chết theo lệnh", thường vác theo cái nhãn: "Sống chết phập phù".

Danh sách host và URL mà virus nằm vùng của stl download về các update, các bot mới:

1. http://map.priper.info:8080/flower.bmp

2. http://map.priper.info:8080/aqua.bmp

3. http://daily.openns.info:8080/flower.bmp

4. http://sec.seamx.net:8080/flower.bmp

5. http://net.iadze.com/backgrounds.jpg4. http://sec.seamx.net:8080/flower.bmp

6. http://net.iadze.com/fronts.jpg

7. http://find.instu.net/backgrounds.jpg

8. http://find.instu.net/fronts.jpg

9. http://penop.net/top.jpg

10. http://penop.net/images01.gif

Danh sách các virus mới được down về và cài vào máy nạn nhân:

1. SbieSvc.exe

2. SbieMgm.dll

3. TeamViewer_Desktop.exe

4. themeui.manifest

5. uxtheme.manifest

6. TeamViewer.exe

Xin bà con đọc bài này phổ biến cho mọi người Viet Nam ta ở trong và ngoài nước tìm kiếm trên máy của họ các file trên và xóa đi. Cài đặt Firewall mạnh và ngăn chặn các connect vào và ra các URL trên.

Đăng ký:

Bài đăng (Atom)